WSTĘP W dzisiejszym artykule zamierzamy przeanalizować praktyczne problemy występujące podczas negocjowania umów powierzenia pomiędzy procesorem a administratorem danych. W wielu umowach administrator wprost zobowiązuje procesora do udostępnienia mu wszelkich polityk bezpieczeństwa i ochrony danych osobowych, a także innej dokumentacji potwierdzającej zgodność procesora z przepisami RODO. Administrator przede wszystkim chce zabezpieczyć się pod kątem wyboru „odpowiedniego […]

Inspektorzy Ochrony Danych w codziennej pracy są wyczuleni na pewne sytuacje, przy których należy się zatrzymać i zwrócić na nie szczególną uwagę. Alarmujące jest, gdy hasło do załącznika znajduje się w treści tej samej wiadomości lub jest niezwykle proste (np. „987654”). Jesteśmy wyczuleni na klauzule zgody, zwłaszcza w sytuacjach, gdy zgoda nie jest prawidłową podstawą […]

Przeprowadzone w 2019 r. przez Euromoney Thought Leadership Consulting badanie ponad 500 praktyków zajmujących się fuzjami i przejęciami w Europie, na Bliskim Wschodzie i w Afryce (EMEA) wykazało, że ogólne rozporządzenie o ochronie danych (RODO) miało znaczący wpływ na proces fuzji i przejęć wielu organizacji. 55% ankietowanych praktyków zajmujących się fuzjami i przejęciami potwierdziło, że […]

Podmioty działające w ramach grup kapitałowych bardzo często dzielą̨ się̨ informacjami. Kiedy wymiana dotyczy danych osobowych, z zasady niezbędne jest spełnienie wymagań́ określonych w przepisach o ich ochronie. Nadzór nad procesami w grupie kapitałowej jest w gruncie rzeczy bardzo trudny. Jest to zauważalne zjawisko ukazujące się podczas audytu RODO. Zazwyczaj nie zdajemy sobie sprawy z […]

W Polsce roczne rozliczenia podatkowe, czyli PIT (Podatek dochodowy od osób fizycznych), przygotowuje się zazwyczaj po zakończeniu roku podatkowego, który w Polsce pokrywa się z rokiem kalendarzowym, czyli od 1 stycznia do 31 grudnia. Zgodnie z obowiązującymi przepisami, podatnicy mają obowiązek złożyć deklarację podatkową za poprzedni rok podatkowy do końca kwietnia roku następnego. Oznacza to, […]

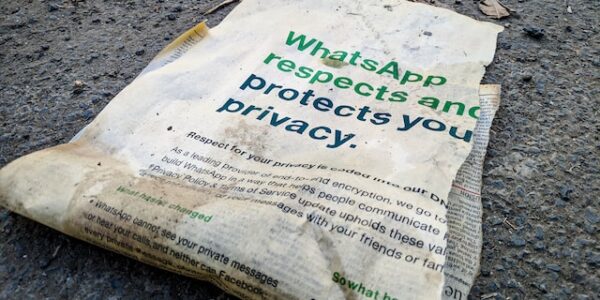

„Polityka prywatności” – dokument umieszczany na witrynie internetowej w celu poinformowania użytkowników o tym, jakie dane osobowe są o nich zbierane i jak będą wykorzystywane.[1] Wstęp Wydawać by się mogło, że temat polityki prywatności został już omówiony wzdłuż i wszerz – wszystko co mogło zostać powiedziane, zostało powiedziane. Mainstream ochrony danych osobowych przepełniony jest publikacjami, poradnikami, artykułami, manualami czy […]

Wstęp Niniejszy artykuł ma na celu omówienie znaczenia i implikacji kontroli uprawnień oraz dostępów do systemów w erze cyfrowej, gdzie informacje szybko zyskują na wartości. RODO, inicjatywa Unii Europejskiej, określa surowe kryteria dotyczące przetwarzania danych osobowych, a wśród nich właśnie kontrola uprawnień i dostępów odgrywa kluczową rolę. Zarządzanie tymi uprawnieniami nie jest jedynie wyzwaniem technologicznym, […]